Лекція 5. DHCP, DNS, IP та основи

адміністрування операційних систем сімейства Microsoft Windows

1.

Протокол DHCP та служба DNS.

Що таке DNS і навіщо ця служба потрібна?

З чого все починалося.

Що б зрозуміти основне завдання служби DNS

ми зробимо короткий екскурс в історію і побачимо як саме життя змусило і

підказало створити таку службу, навіть якщо б її і не було б. Коли ще не було

мереж природно не було і всяких DNS служб і мережевим адміністраторам не

потрібно було собі морочити голову різними протоколами, адресами і мережевими

службами.

Але ось настав час, коли саме життя,

зажадало обʼєднати між собою ЕОМ

(електронні обчислювальні машини). Отже, починають з'являтися перші мережі. І

як нам розповідають історики мережевого матеріалізму, вважається, що бабусею

всіх мереж була мережа ARPANET. Унаслідок того що ЕОМ в мережі було мало, а

користувачі мережі того часу як правило були «все в одному флаконі» і мережеві

адміністратори і програмісти, тобто на цих машинах і в даній мережі працювали

професіонали, імена ЕОМ, а більше того - їх мережеві адреси знали напам'ять.

Спочатку кожен вузол мережі ARPANET мав

унікальне ім'я і унікальний номер. Потім мережа стала рости, і настав такий

момент, коли кількість ЕОМ в людській пам'яті стало неможливо утримувати. І

тоді мережеві розробники придумали такий текстовий файл, який знаходився на

кожній машині в мережі або скажімо ЕОМ, в якому напроти імені вузла писалася

його IP-адреса. Приблизно в такому вигляді:

IP адреса - ІМʼЯ ВУЗЛА ПРИМІТКИ

102.54.94.97

server1.rk.com # source server

38.25.63.10 xyz.rk.com #

x client host

І отримав назву цей файл HOSTS. Ідея полягала в тому, що moycomp – це легко запам'ятовуване

імʼя вузла або скажімо вже в термінах DNS

ім'я хоста,

і замість того що б запам'ятовувати різний незв'язаний набір цифр, користувач

писав коли хотів звернутися до потрібного хосту його

ім'я (в даному прикладі ім'я хоста moycomp). А клієнтський компонент (зараз назваєтся resolver, (така

спеціальна програма )) читає цей файл, знаходить ім'я машини, витягує її IP -адресу і виконує пошук за цією адресою. Ось так було на

початку. І рудимент даного файлу зберігається досі на всіх версіях операційних

систем Windows. Знайти і подивитися на нього ви можете на власні очі на своїй

машині за адресою % SYSTEMROOT % \

system32 \ drivers \ еtс, відкривши його за допомогою простого блокнота.

Даний файл –

HOSTS тоді заповнювався централізовано (вручну) і користувачі скачували його

собі на машину. Але мережа росла і даний файл ставав дуже великим, і

головне що при ручному введенні записів відповідності IP адрес імені машини,

допускалися помилки. Не потрібно забувати також про те, що конфлікти виникали,

коли в мережі з'являлися хости з однаковими іменами.

Коли був прийнятий стандарт TCP/IP як

протокол мережі ARPANET, ця організація вирішила також удосконалити систему

перетворення імен, і зупинилася на DNS, так як DNS є центральною базою даних,

що містить вказівники на децентралізовані бази даних, що включають записи для

кожного простору імен.

Розробником цієї системи була така

організація як DARPA, яка вирішила, використовували доменну систему імен Берклі (Berkeley Internet Name Domain, BIND) в якості програмного

забезпечення DNS.

Тобто, як бачите, якщо в двох словах,

не від хорошого життя, змушені були створити таку службу, яка автоматично ставить у відповідність «імені

вузла» його IP адресу, назвали цю службу DNS.

Тепер напишемо таку фразу.

DNS є службою перетворення імені хоста.

Враховуючи все вище сказане, думаю що

ця фраза стає в деякій мірі зрозумілою. Ну давайте ще зупинимося на її основної

функції ‒ розпізнавання імен.

Наприклад вам треба зайти на якийсь сайт

(який природно знаходиться на якомусь компʼютері, названому сервером,

і має свою IP-адресу). Ну самі знаєте що в браузері ви набираєте не IP адресу

даного сайту а його ім'я, наприклад ім'я сайту ktpn.lntu.info. Але по суті, в будь-якій мережі компʼютери звертаються один до одного не по імені а по IP адресі. Так от....

набравши

в браузері рядок ktpn.lntu.info

ви все ж отримуйте зв'язок з даним сайтом, який знаходиться на певному сервері,

який має свій унікальний IP адрес, і якого ви природно не знаєте. Так ось (ще

раз).... отримавши таке ім'я як ktpn.lntu.info браузер запитує службу DNS типу – «А

не підкажеш, який IP адрес в цього імені». DNS шукає в своїй базі даних який IP

адрес відповідає цьому імені. Вона, тобто служба DNS займається питанням

перетворення даного імені, то треба розуміти, що даному імені ставиться у

відповідність IP адреса, якщо таке поєднання як «ім'я вузла» і його «IP-адреса»

не існує в базі DNS, то DNS служба займається опитуванням всіх DNS служб типу

«підкажіть чи є у вас такий IP відповідний такому імені як ktpn.lntu.info», отримавши відповідь наш компʼютер звертається до іншого компʼютера (сервера) (якого він і шукає по імені), а в нашому випадку до компʼютера з ім'ям ktpn.lntu.info вже не по імені, а як годиться в мережі

за його IP адресою. Ось це і є перетворення імені.

Службою DNS –

називається служба, що виконує перетворення символічних даних доменних імен в

IP- адреси, у відповідь на запити клієнтів.

Служба DNS ставить відповідно ось

такому символічному (букви це в даному випадку символічні дані) доменному

імені, наприклад, як «moycomp.rk.com » відповідний йому IP – адрес, наприклад

10.10.10.10.

DNS сервером –

називається комп'ютер на якому запушена служба DNS.

DNS клієнтом –

називається комп'ютер який звертається до DNS сервера з запитом на дозвіл

імені. Клієнт DNS функціонує «прозоро» для користувача. Що значить «прозоро»?

Те що користувач не бачить, і не чує, і не відчуває як це відбувається.

У відповідь на свій запит по вирішенню

імені клієнт DNS повинен отримати або IP-адресу, або повідомлення про

неможливість доступу імені, послану сервером DNS. Далі даний клієнт передає

отриману IP-адресу додатку якому потрібен даний IP-ардрес.

Делегування –

операція передачі відповідальності за частину дерева доменних імен іншій особі

або організації. За рахунок делегування в DNS забезпечується розподільність, адміністрування та зберігання. Технічно

делегування виражається у виділенні цієї частини дерева в окрему зону, і

розміщенні цієї зони на DNS-сервері (див. нижче), керованому цією особою чи

організацією. При цьому в батьківську зону включаються «склеюючі»

ресурсні записи (NS і А), що містять покажчики на DNS-сервера дочірньої зони, а

вся інша інформація, що відноситься до дочірньої зоні, зберігається вже на

DNS-серверах дочірньої зони.

DNS-клієнт

(від англ. Domain Name

System-client − доменних імен система − клієнт) – програма або

модуль в програмі, що забезпечує з'єднання із DNS-сервером для визначення

IP-адреси по його доменному імені.

Авторитетність

(англ. authoritative) –

ознака розміщення зони на DNS-сервері. Відповіді DNS-сервери можуть бути двох

типів: авторитетні (коли сервер

заявляє, що сам відповідає за зону) і неавторитетні

(англ. Non-authoritative), коли сервер обробляє

запит, і повертає відповідь інших серверів. У деяких випадках замість передачі

запиту далі DNS-сервер може повернути вже відоме йому (за запитами раніше)

значення (режим кешування).

Що таке простір імен DNS.

Основними компонентами простору імен

DNS є домени. Домени треба розуміти як групу мережевих хостів

(вузлів) об'єднані за деяким логічним принципом. Домени взаємодіють один з

одним за допомогою відносин «батько-нащадок», утворюючи тим самим певну

ієрархію. Тобто, коли йдеться про ієрархію доменів треба розуміти ставлення «батько-нащадок».

Положення домену в ієрархії визначає рівень домену (домен другого рівня, домен

третього рівня і т.д. зважаючи на його положення від батьківського домену ).

В основі ієрархічної побудови простору

імен DNS лежить домен, який називається кореневим

доменом (rootdomain) (не плутайте з кореневим

доменом в Active Directory).

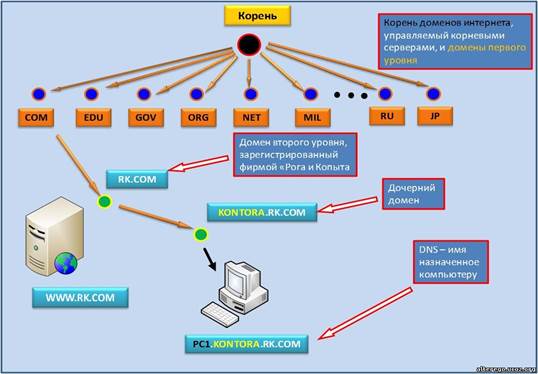

Рис.3. Простір

імен DNS

Кореневий домен дотримуючись традицій літератури є як «весільний генерал». Тобто, кореневий домен формальний або чисто символічний, але тим не менше він

є прабатьком всіх інших нині існуючих

в інтернеті доменів. Або батьком доменів першого рівня

таких як com, edu, org … та інших, що належать різним організаціям, так

само домени належать країнам:

ua, ro, jp... ну і так далі.

Домени, як ми знаємо

виступають в ролі контейнерів. І якщо розглядати це як ієрархію, то в якості листків виступають відомості про ресурси цих доменів. Будь-який об'єкт мережі,

який виходячи зі стандартів визначає

службу DNS називається

хост (host) або

хостами.

Будь-який об'єкт простору імен DNS будь-то домен або

хост має унікальне ім'я в межах батьківського

контейнера.

Імена DNS можуть складатися

із символів латинської алфавіту, цифр, і

знака «–» тире. Деякі версії DNS в тому числі і DNS Windows Server допускають використовувати в іменах символу підкреслення «_», а також символів у форматі UTF- 8.

Точно ідентифікувати

об'єкт можна тільки

за допомогою його «повного доменного імені» FQDN (Fully Qualified Domain Name).

Повне доменне ім'я хоста утворюється з імені об'єкта і суфікса DNS.

Що таке суфікс

DNS? Це всього лише перерахування імен всіх контейнерів

(по суті доменів), що знаходяться між безпосередньо

ім'ям хоста або об'єкта і коренем простору імен.

Єдиним об'єктом

простору імен DNS, що не має ім'я є кореневий

домен. Ось так, найголовніший

а без імені. Для посилання

на нього використовується крапка «.»

І сьогоднішні, сучасні DNS так само

представляють, по суті, базу даних з тією ж основною інформацією, яку містив

попередник DNS, файл HOSTS. Але на відміну від історичного файлу HOSTS який

тримав всю інформацію про всі хости в єдиному файлі,

сучасні DNS представляють розподілену

систему зберігання інформації, або DNS це – розподілена база даних.

Що таке розподілена база даних взагалі ?

Це така база даних, яка зберігає інформацію не всю в одному місці, а розподіляє

її по різних місцях залежно від якоїсь логіки, яка була внесена при побудові

(створенні, проектуванні ) даної бази даних. Так от, DNS і є розподілена база

даних, і інформація зберігається в різних місцях. І ось чому.

Як ви вже знаєте з попередньої теми –

основними компонентами простору імен DNS є домени. Домени взаємодіють один з

одним за допомогою відносин «предок-нащадок», утворюючи тим самим певну

ієрархію (див. рис. 1). Тобто один домен є «батьком» – решта є «дочірніми»

доменами стосовно батьківського.

Наприклад, домен COM – це контейнер. У доменній ієрархії COM, домен першого рівня

або TLD. Тоді вирішили – нехай даний контейнер,

і зберігає інформацію, про всі об'єкти, що

відносяться до даного

контейнера. Наприклад, інформація

про зареєстрований

домен RK.COM зберігатиметься в домені

(контейнері) COM.

Слово «зареєстрованому» – означає що дійсно в інтернеті

такому імені як RK.COM «чиновники від

інтернету», офіційно присвоїли в суворій відповідності IP-адресу, що б до нього могли звертатися.

Тобто, COM контейнер або домен першого рівня

TLD зберігає інформацію про

свої дочірні об'єкти, домени другого рівня такі як, наприклад, у нас домен RK.COM домен другого рівня SLD. Тобто логіка, грубо кажучи така - «зробив – зберігай». А от інформація про піддомени, які

породив домен UA першого рівня (TLD) зберігає інформацію про всіх його дочірні

об'єкти, домени другого рівня (SDL), наприклад edu.ua.

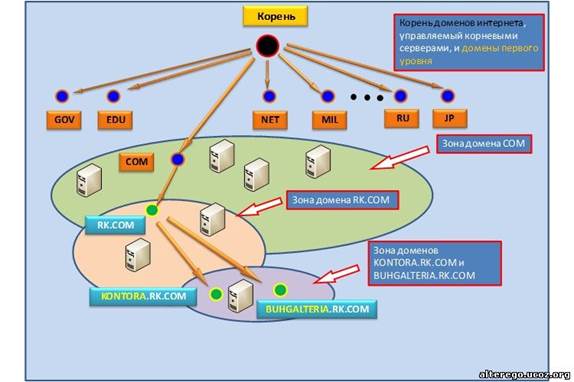

Зони DNS

Ділення доменного простору імен між DNS – здійснюється

за допомогою механізму зон

(zone).

Зона являє собою

базу даних, в якій містяться записи про відповідність

(деякої безлічі

доменних імен IP адресам). Тобто

все як звичайно «ім'я – IP адреса». Кожна зона представляє тільки частину доменного простору імен. Можна сказати ще

так: «Зоною – називається частина

домену DNS». Чому частина? Ось наприклад, домен RK.COM може містити

кілька зон, наприклад зону

– KONTORA.RK.COM і зону – BUHGALTERIA.RK.COM. Як правило, термін

«зона» використовується для позначення

частини домену відносно DNS-сервера або нащадка. Термін «піддомен» використовується

для позначення частини

домену, що міститься в зоні. При наявності в домені тільки однієї

зони використовується будь-який з цих термінів.

Зони слід розглядати

як основний адміністративний

інструмент, на рівні якого відбувається, як управління простору імен в цілому, так і управління процесом перетворення імен.

Межі зони не визначаються

межами домену. Одна зона може включати

в себе кілька доменів, в той час як об'єкти, що належать одному

домену можуть бути розміщені

в декількох зонах. Здійснюючи

поділ доменного простору імен

на зони системний адміністратор повинен виходити в першу чергу з зручності адміністрування і навантаженням на DNS сервери. Див.

рис. 4.

Рис.4. Зони DNS

Параметри

TCP / IP-протоколу

Тут

і далі ми будемо розглядати характеристики протоколу IРv4.

IP-адреса

Кожен

комп’ютер, що працює по протоколу TCP / IP, обов’язково має IP-адреса – 32-бітове

число, що використовується для ідентифікації вузла (комп’ютера) в мережі.

Адресу прийнято записувати десятковими значеннями кожного октету цього числа з

поділом отриманих значень точками. Наприклад: 192.168.101.36.

IP-адреси

унікальні. Це означає, що кожен комп’ютер має своє поєднання цифр, і в

мережі не може бути двох комп’ютерів з однаковими адресами. IP-адреси

розподіляються централізовано. Інтернет-провайдери

роблять заявки в національні центри у відповідності зі своїми

потребами. Отримані провайдерами діапазони адрес розподіляються далі між

клієнтами. Клієнти самі можуть виступати в ролі інтернет-провайдера

і розподіляти отримані IP-адреси між субклієнтами і т. д. При такому способі

розподілу IP-адрес комп’ютерна система точно знає «розташування» комп’ютера, що

має унікальну IP-адресу; їй достатньо переслати дані в мережу

«власника». Провайдер у свою чергу проаналізує пункт призначення і,

знаючи, кому віддана ця частина адрес, відправить інформацію наступному

власникові піддіапазону IP-адрес, поки дані не

надійдуть на комп’ютер призначення.

Для

побудови локальних мереж організацій виділені спеціальні діапазони

адрес. Це адреси 10.х.х.х, 192.168.х.х, 10.х.х.х, з 172.16.х.х по

172.31.х.х, 169.254.х.х (під «х» мається на увазі будь-яке число від 0 до

254). Пакети, що передаються з зазначених адрес, не маршрутизируются

(іншими словами, не пересилаються) через Інтернет, тому в різних локальних

мережах комп’ютери можуть мати співпадаючі адреси із зазначених

діапазонів. Такі адреси часто називають сірими адресами.

Автоматичне

привласнення параметрів IP-протоколу

Як

вже зазначалося, параметри IP-протоколу індивідуальні для кожного

комп’ютера. Щоб полегшити користувачам їх призначення, були розроблені спеціальні

механізми, що дозволяють автоматизувати даний процес.

Сервери

DHCP

У

локальних мережах адміністратори встановлюють так званий сервер DHCP.

ПРИМІТКА

Адресація

APIPA

Для

полегшення побудови невеликих мереж передбачена можливість самостійного призначення

адрес. Якщо в мережі немає сервера DHCP, а протокол IP встановлений з

параметрами автоматичного отримання значень, то Windows присвоїть мережевій

платі адреса з діапазону від 169.254.0.1 по 169.254.255.254 (маска під-мережі

255.255.0.0), попередньо перевіривши, чи не використовується вже таку адреса в

системі. Даний механізм дозволяє застосовувати IP-протокол в невеликих

мережах при мінімальних ручних настройках – комп’ютери побачать один одного в

локальній мережі. Природно, що ніяких додаткових параметрів налаштування

операційна система в цьому випадку не отримує. Наприклад, вона не буде

знати, куди посилати запити, щоб отримати дані з серверів Інтернету.

Використання

адреси з зазначеного раніше діапазону (перевіряється командами ipconfig або winipcfg) при

наявності в мережі сервера DHCP свідчить або про несправність останнього, або

про проблеми кабельного підключення даного комп’ютера.

Порт

При

передачі даних крім IP-адрес відправника і одержувача пакет інформації містить

в собі номери портів. Порт – це якесь число, яке використовується при

прийомі і передачі даних для ідентифікації процесу (програми), який повинен

обробити дані. Так, якщо пакет відправлений на 80-й порт, то це свідчить,

що інформація призначена для сервера HTTP.

Номери

портів з 1-го по 1023-й закріплені за конкретними програмами (так звані

well-known-порти). Порти з номерами 1024 – 65 535 можуть бути використані

в програмах власної розробки. При цьому можливі конфлікти повинні

вирішуватися самими програмами шляхом вибору вільного порту. Іншими

словами, порти будуть розподілятися динамічно: можливо, що при наступному

старті програма вибере інше значення порту.

Знання

того, які порти використовують ті чи інші прикладні програми, важливо при

налаштуванні брандмауерів. Частина налаштувань в таких програмах для

найбільш популярних протоколів зумовлена, і вам достатньо тільки дозволити /

заборонити протоколи, керуючись їх назвами. Проте в деяких випадках

доведеться звертатися до технічної документації, щоб визначити, які порти

необхідно «відкрити», щоб забезпечити проходження пакетів даної програми.

Побачити,

які порти реально задіяні на комп’ютері, можна за допомогою команди netstat.

Брандмауер

(брандмауер)

Міжмережевий екран (МСЕ), або

брандмауер (firewall), – це комплекс технічних, програмних та

організаційних заходів з безпечного підключення однієї мережі до іншої. Залежно

від розв’язуваних завдань і конфіденційності інформації, що захищається це може

бути просто невелика програма, встановлена на комп’ютері, або ж спеціалізовані апаратні засоби, що реалізують вимоги конкретної організації.

Зазвичай

за загальними міркувань безпеки в якості брандмауера рекомендується

використовувати автономний пристрій. Іншими словами, у разі програмної

реалізації брандмауера на цей комп’ютер не слід покладати рішення ніяких інших

завдань.

Варіанти

міжмережевих екранів

У

розпорядженні адміністраторів є як апаратні міжмережеві

екрани, так і програмні рішення. Різниця між цими двома варіантами

достатньо умовна. Апаратний модуль – це фактично спеціалізована під певне

завдання та чи інша обчислювальна система. Зазвичай для нього створюється

операційна система (наприклад, IOS у Cisco) або

використовується безкоштовна версія Linux.

Програмні

варіанти припускають установку на типові операційні системи, наприклад: на Linux, операційні системи від Microsoft і т. П.

У

Мережі існує велика кількість програм, призначених для захисту індивідуальних

комп’ютерів. Наприклад, можна відзначити такі персональні міжмережеві екрани, як AtGuard, BlackICE Defender, Jammer, Kerio Personal

Firewall, Outpost Firewall, Sygate Personal Firewall, Tiny personal firewall,

Zone Alarm та ін. Частина

цих продуктів – комерційні програми, частина має версії, доступні для

безкоштовного використання.

DHCP

Протокол

динамічної конфігурації вузла (Dynamic Host Configuration Protocol) –

це мережевий сервіс, який дозволяє комп'ютерам в мережі автоматично отримувати

налаштування мережі із сервера замість того, щоб налаштовувати кожен мережевий хост вручну. Комп'ютери, налаштовані бути клієнтами DHCP, не управляють тим, які налаштування вони отримають від DHCP сервера, і це налаштування зовсім непомітне для користувача

комп'ютера. Стандарт протоколу DHCP був прийнятий у жовтні 1993 року

У загальному випадку налаштування, передані DHCP сервером DHCP клієнтам включають:

-

IP адресу і мережеву маску;

-

IP адреса шлюза;

-

IP адресу DNS серверів;

Однак DHCP сервер може також надати такі

параметри налаштування, як:

- Ім'я

хоста

- Ім'я

домена

- Адреса сервера часу

- Адреса сервера друку

Перевага використання

DHCP полягає в нестабільності

налаштувань мережі, наприклад, зміна адреси DNS сервера потребує змін тільки на DHCP сервері, а всі мережеві хости

будуть переналаштовані в

момент наступного запиту їх DHCP клієнта до DHCP сервера. Додаткова

перевага полягає в простому

підключенні нових комп'ютерів до мережі, оскільки не потрібно перевіряти доступність IP адрес. Конфлікти за виділеними IP адресами також мінімальні.

DHCP сервер може надавати налаштування,

використовуючи такі методи:

- Виділення уручну (за MAC адресою):

Цей метод передбачає

використання DHCP для визначення

унікального апаратної адреси кожної мережевої

карти, підключеної

до мережі, і потім тривалого надання незмінній конфігурації кожен раз, коли DHCP клієнт робить

запит на DHCP сервер, використовуючи

свій мережевий пристрій. Це гарантує, що

певну адресу буде автоматично присвоєно

цій мережевій картці на основі її MAC адреси.

-

Динамічне виділення (пул адрес):

При цьому методі, DHCP сервер виділятиме IP адреси з пулу адрес (іноді званим

діапазоном або областю) на період

часу (або в оренду), який налаштовується

на сервері, або поки клієнт не проінформує

сервер, що більше взагалі не потребує адреси. Таким чином, клієнти отримують свої налаштування динамічно за принципом «перший прийшов – перший обслужений».

Коли DHCP клієнт відсутній в мережі певний час, адреса вважається простроченою і повертається в пул адрес для використання

іншими DHCP клієнтами. Це

означає,

що адреса орендується або видається на певний період часу. Після закінчення

цього періоду клієнт повинен повторно домовлятися

про використання адреси з

сервером.

- Автоматичне виділення

Використовую цей метод, DHCP автоматично присвоює постійну

IP адресу пристрою,

вибрану з пулу доступних

адрес. Зазвичай DHCP використовується

для видачі тимчасового адреси, але DHCP сервер може використовувати нескінченний час оренди.

Два останніх методи можна розглядати,

як автоматичні, оскільки DHCP сервер видає

адреси без додаткового втручання. Єдина різниця полягає

в тому, наскільки часу орендується

адреса, іншими словами, коли закінчиться

час використання адреси клієнтом.

2. Cлужба каталогів Active Directory

Що таке Active Directory?

Щоб зрозуміти це «поняття», і чому не лише Microsoft але і інші виробники

операційних систем зробили таку ж «фішку» у своїх операційних системах

(Макінтош використовує «фішку» Open Directory, Novell службу

каталогів NDS), розпочнемо з історії.

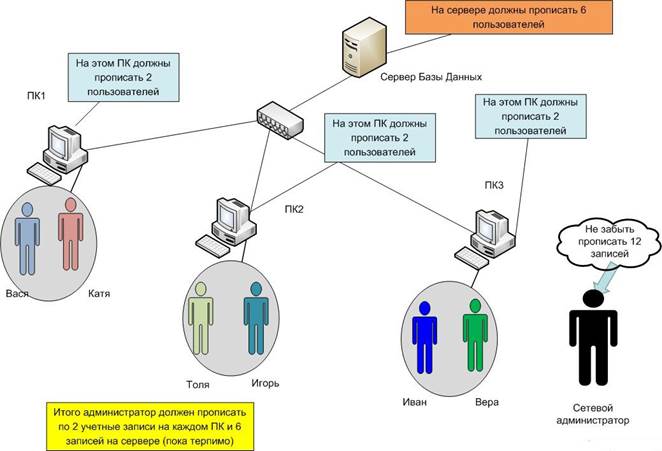

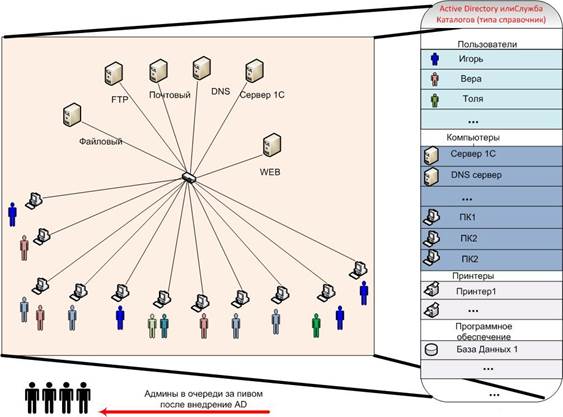

Припустимо у нас три компʼютери, три користувачі і один сервер. Поки усе нормально, але ось наша організація розширилася і взяли на роботу ще трьох співробітників, а компʼютерів доки не купили. Разом у нас є мережа з 3 ПК і 6 користувачів, які доки працюють попарно по двоє на кожному ПК. Вийде така картина як на рис. 1.

Рис. 1

Тобто, при появі в компанії нових співробітників і з

урахуванням того що співробітники строго працюватимуть тільки за тими ПК, які

за ними закріплені адміністратор прописує кожного співробітника на відповідному

ПК. Виходячи з рис. 1 системний адміністратор прописує на ПК1 облікові записи для

користувачів Васі і Каті, на ПК2 ‒ Анатолія і Ігоря, а на ПК3 ‒

Івана і Віри (як він це робить конкретно, ми розглянемо пізніше). І ще йому

потрібно прописати цих усіх користувачів у кількості 6 штук на сервері щоб

користувачі могли отримати доступ до сервера бази даних. Отже доки терпимо,

оскільки користувачів не так вже і багато.

І тільки прописавши користувачів адміністратор, сів попити

кави, як нова вказівка від керівництва. Потрібно щоб користувачі не

прив'язувались до строго певного комп'ютера, а дозволити їм працювати за

будь-яким комп'ютером. І адміністратор опустивши голову, йде і прописує усіх

користувачів на усіх комп'ютерах. І якщо раніше, коли за певним комп'ютером

працював певний користувач або користувачі, то виходячи з нашої придуманої організації

на рис. 1, на кожному комп'ютері було по два облікові записи. Та

тепер на кожному комп'ютері мають бути по 6 прописаних користувачів.

Отже,

повернемося до нашого адміністратора. Він йде і прописує на кожному ПК усіх

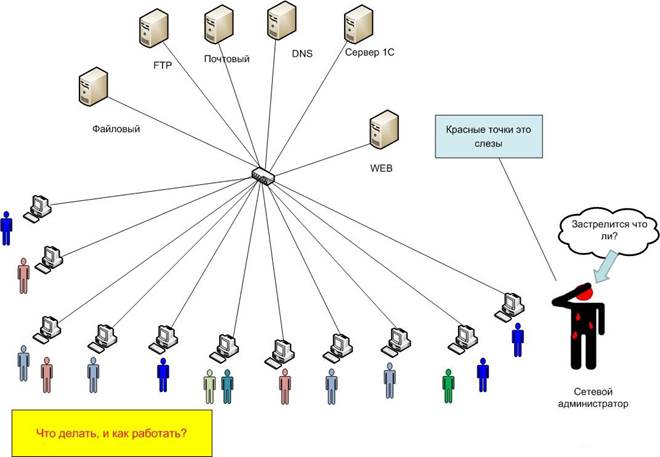

співробітників організації. Теж поки що не страшно. А ось вже починаються «сутінки». У

нашу організацію узяли на роботу ще співробітників, і купили ще серверів і купу

комп'ютерів. Дивіться рис. 2.

Рис. 2

Тобто саме життя продиктувало

необхідність в створення інструменту, який би полегшував роботу користувачів і

мережевих адміністраторів в повсякденному житті. Акаунти

(облікові записи) стали зберігатися централізовано, тобто в одному місці і

відпала необхідність прописувати користувачів на кожному ПК і на кожному

сервері в нашій мережі, а користувачам досить один раз зареєструватися в мережі

і більше не потрібно це робити на кожному сервері куди він хоче попасти. Краса.

Та і взагалі, усе що є у нас в мережі Active Directory зберігає в одному місці, централізовано, а ще

дозволяє «пускати» і «не пускати» зухвалих користувачів куди завгодно, і

дозволяє так само управляти (адмініструвати) усім, що є у нас в мережі, не

витрачаючи додаткові ресурси як у плані узяття на роботу ще адміністраторів,

так і в плані купівлі додаткових засобів від сторонніх виробників, для

адміністрування мережі і об'єктів що знаходяться в ній.

І що у нас вийшло з впровадженням

такого поняття як Active Directory

або як ще його називають ‒ Служби каталогів. Дивимося рис. 3.

Рис. 3

Основні терміни і

поняття Active Directory.

Каталог (directory) ‒ сукупність інформації про об'єкти, які тим або

іншим способом пов'язані один з одним.

Тобто це певний інформаційний ресурс, використовуваний для зберігання

інформації про який-небудь об'єкт. Приміром найпростіший історичний каталог, це

такий зошит в який деякий громадянин записує своїх боржників. Чи сучасніший

приклад ‒ телефонний довідник що містить інформацію про абонентів

телефонної мережі. У файловій системі каталоги (директорії, теки) зберігають

інформацію про файли, пов'язані між собою тим або іншим способом, приміром, усі

файли з теки такої-то ‒ це деякі оповідання.

У нашій мережі в каталозі може зберігатися інформація про

об'єкти нашої мережі. Це можуть бути принтери, комп'ютери, користувачі,

програмні продукти і різні бази даних які є у нас. Головна «фішка» або

завдання тут в тому, що б надати користувачам можливість виявити (знайти) ці

об'єкти і використовувати їх, але під гострозорим оком адміністратора, а не так

як хочуть користувачі.

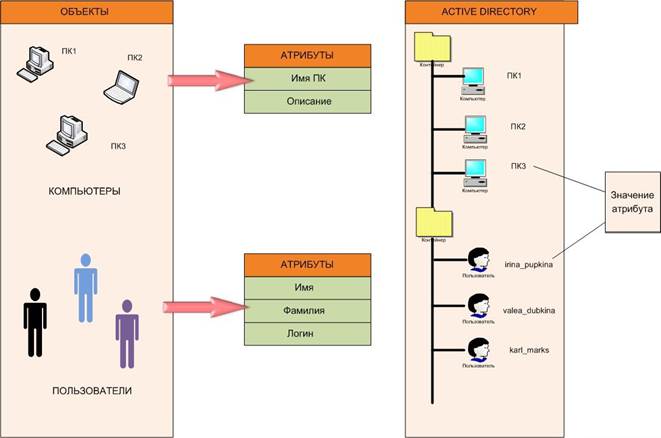

Давайте розберемося із поняттям об'єкт.

І розглянемо це поняття саме в контексті мережі.

Об'єкт ‒ самостійна одиниця, яка представляє

деякий ресурс, існуючий в мережі (ПК, користувачі, ПО, ...) з усіма його

атрибутами. Що таке атрибут? Уявіть, що у нас є автомобіль, так от автомобіль це

об'єкт, а його колір, потужність і інше це атрибути або властивості і

характеристики. Але ми не будемо використовувати, коли говоритимемо про об'єкти у більшості випадків

словосполучення «властивості і характеристики» а говоритимемо ‒ його

атрибути. Приміром у такого об'єкту нашої мережі як «користувач» є такі

атрибути як ‒ прізвище, ім'я, логін, пароль, адреса електронної пошти і

інші. Дивіться рис 4.

Рис. 4

Служба каталогів (directory service) ‒

за допомогою допоміжних служб забезпечує зберігання усієї необхідною для

застосування об'єктів і управління ними інформації, в одному місці

(централізовано), і завдяки цьому процес виявлення і адміністрування ресурсів

мережі спрощується. На відміну від каталогу, служба каталогів має одночасно дві

ролі:

-

джерела інформації;

-

механізму, за допомогою якого ця

інформація готується для доступу з боку користувачів.

Служба каталогів ‒

щось на зразок основної панелі керування мережевої операційної системи

(центрального пульта). Чи що б було зовсім зрозуміло.

Служба каталогів ‒

це таке програмне забезпечення (така програма) у складі мережевої операційної

системи, яка зберігає усю інформацію про

об'єкти мережі, і яка дозволяє виявляти ці об'єкти (різні компʼютери, принтери, користувачів і інше, що є у нас в мережі, а усе, що є у нас в мережі, ми розглядаємо як об'єкти), надавати їх в

розпорядження користувачам, і управляти ними (адмініструвати).

Тобто на питання ‒ що таке служба

каталогів? Ви жваво відповідайте ‒ це таке ПЗ (програмне забезпечення) яке

«зберігає», «виявляє», «робить доступним користувачам» і «управляє ними», тобто

об'єктами.

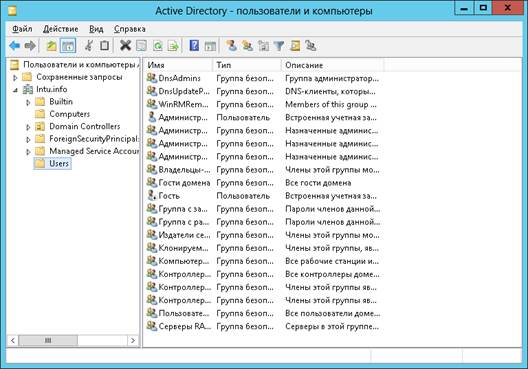

Контролер домена ‒ це

комп'ютер на якому встановлено таке ПЗ як Active Directory.

Так от, вже слово «фішка», яким ми користувалися на початку

нашого важкого оповідання набуло деякого сенсу, і тепер воно з'явилося перед

нами як «Служба Каталогів». Що б не плутатися що таке «Служба каталогів» і «Active Directory», то напишемо

так.

Служба каталогів

Active Directory ‒ це

програмне забезпечення написане (розроблене) Microsoft. Тобто Microsoft

назвав «службу каталогів» ім'ям «Active Directory». Макінтош назвав свою службу каталогів ‒ Open Directory, а Novell ‒ NDS.

І виходить двома словами, що Active Directory містить каталог, в якому

зберігається інформація про наші мережеві ресурси і служби що надають доступ до

цієї інформації. Ну щось на кшталт бази даних з інформацією про мережеві

ресурси.

Так от «Служба каталогів» ‒ це з одного боку інструмент адміністрування,

а з іншого засіб взаємодії кінцевого користувача з системою.

Чим більше розростається наша мережа, тим більше в ній

об'єктів, якими необхідно управляти, і тут без впровадження Служби Каталогів ‒

Active Directory не

обійтися.

Обліковий запис користувача (акаунт) ‒

складається з імені користувача (логін) і пароля (наприклад pupkin

і пароль «d345rtНfa»). Не маючи цих даних не можна увійти до мережі або

працювати на компʼютері. Перший раз при вході в мережу пароль вам повідомить

адміністратор і залежно від того як він налаштував роботу з паролем в Active Directory ви можете

відразу його змінити на ваш пароль, який окрім вас ніхто не знає. Системний адміністратор дуже МОГУТНЯ ЛЮДИНА

і він може змінити будь-які налаштування вашого облікового запису, тому з ним

потрібно дружити і шанувати його...

Контейнер ‒ контейнер аналогічний об'єкту в тому сенсі, що він

також має атрибути і належить простору імен. Проте, на відміну від об'єкту,

контейнер не означає нічого конкретного: він може містити групу об'єктів або

інші контейнери.

Ще в

Active Directory

передбачено ряд компонентів, що допомагають збудувати структуру каталогу

відповідно до наших потреб і діляться ці компоненти на логічні і фізичні

компоненти. Рис. 5.

Логічне ділення робиться на такі

компоненти як домени, підрозділи

(OU, organizational unit), дерева і ліси. Фізичне на контролери домена

і сайти. Логічні і фізичні компоненти розділені.

Рис. 5

Підрозділи

або організаційні одиниці OU використовуються для групування об'єктів в адміністративних

цілях (ну що б нам було зрозуміліше, а головне зручніше працювати). Вони можуть

делегувати (передавати) адміністративні права і управляти групою об'єктів як

окремим підрозділом.

Active Directory ‒ LDAP-сумісна реалізація інтелектуальної служби каталогів корпорації Microsoft для операційних

систем родини

Windows NT. Active Directory

дозволяє адміністраторам використовувати групові політики (GPO) для

забезпечення детального налаштування користувацького робочого середовища, розгортати

ПЗ на великій кількості комп'ютерів (через групові політики або за допомогою

Microsoft Systems Management

Server 2003 (або System Center

Configuration Manager)),

встановлювати оновлення ОС, прикладного та серверного ПЗ на всіх комп'ютерах в

мережі (із використанням Windows Server Update Services (WSUS); Software Update Services (SUS) раніше). Active Directory зберігає дані і

налаштування середовища в централізованій базі данних.

Мережі Active Directory

можуть бути різного розміру: від кількох сотень до кількох мільйонів об'єктів.

Презентація Active Directory відбулась в 1999 році,

продукт був вперше випущений із Windows

2000 Server, а потім був модифікований і покращений при випуску спочатку Windows Server 2003, а потім Windows Server 2003 R2.

На відміну

від версій Windows до Windows 2000, котрі використовували в

основному протокол NetBIOS для

мережевої взаємодії, служба Active Directory інтегрована з DNS та TCP/IP.

Рис. 16

Інтеграція

з UNIX

Різні рівні взаємодії з Active Directory можуть бути реалізовані у більшості UNIX ‒ подібних операційних систем за допомогою

відповідних стандарту LDAP клієнтів, але

такі системи, як правило, не сприймають велику частину атрибутів, що

асоціюються з компонентами Windows, наприклад

групові політики і підтримку односторонніх доручень.

Сторонні постачальники пропонують інтеграцію Active Directory на платформах UNIX, включаючи UNIX, Linux,

Mac OS X і ряд додатків на базі Java,

з пакетом продуктів :

·

Centrify DirectControl (Centrify Corporation) ‒ сумісні з Active Directory централізовану аутентифікацію і контроль доступу.

·

Centrify

Express (Centrify

Corporation) ‒ набір вільних сумісних з Active Directory сервісів для

централізованої аутентифікації, моніторингу, доступу

до файлів, що розділяється, і віддаленого доступу.

·

UNAB (Computer Associates).

·

TrustBroker (CyberSafe Limited) ‒ реалізація Kerberos.

·

PowerBroker Identity Services, раніше Likewise (BeyondTrust) ‒ дозволяє

клієнтові увійти до домена Active

Directory.

·

Authentication Services (Quest Software).

·

ADmitMac (Thursby Software Systems).

·

Samba ‒ може виконувати роль контроллера домена.

Альтернативним варіантом є використання іншої

служби каталогів, наприклад 389 Directory Server (раніше Fedora Directory Server, FDS), eB2Bcom ViewDS v7.1XML Enabled Directory або Sun Java System Directory Server від Sun Microsystems, що виконує двосторонню синхронізацію з Active Directory, реалізовуючи таким чином

«відбиту» інтеграцію, коли клієнти UNIX і Linux аутентифікуються

FDS, а клієнти Windows аутентифікуються

Active Directory. Іншим

варіантом є використання OpenLDAP з можливістю напівпрозорого

перекриття, що розширює елементи віддаленого сервера LDAP додатковими

атрибутами, що зберігаються в локальній базі даних.

Active Directory автоматизуються за допомогою Powershell.

3.

Консоль керування MMC та

інтерфейс Windows Management Instrumentation

(WMI).

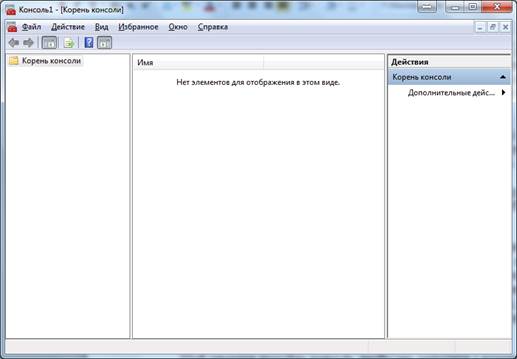

Консоль керування MMC

Консоль (consol) ‒

пристрій, який забезпечує взаємодію оператора комп’ютера з операційною системою. Як правило, як консоль

використовується дисплей і клавіатура. Також під словом консоль часто мають на

увазі інтерфейс командного рядка (термінал).

Консоль

керування Microsoft Management Console

(MMC) ‒ інструмент, призначений для

створення, збереження і відновлення засобів адміністрування (консолей ММС), які

здатні керувати різноманітними пристроями, програмними і мережевими елементами

операційної системи Windows. MMC здатна працювати з різними версіями

операційної системи Windows.

ММС уніфікує і спрощує повсякденні завдання керування

системою. Інструменти, що містяться в ній, відображаються у вигляді консолей.

Консолі, що складаються з одного або декількох додатків, побудовані з модулів,

які назваються оснащеннями ‒ невеликими

програмами, що дозволяють налаштувати різні аспекти операційної системи. Також

з консолі керування можна отримати розширені функції керування користувачами і

групами, в ній можна налаштувати безліч параметрів (наприклад, заголовок вікон

Internet Explorer). Більш широким вбудованим інструментом керування Windows є

«Редактор реєстру».

Існує два способи використання можливостей консолі ММС: у

призначеному для користувача режимі (використовуючи готові консолі: gpedit.msc, lusrmgr.msc і

т.д.) або в авторському режимі (створюючи нові або редагувати вже

створені).

Щоб дати користувачеві право на виконання певних

адміністративних завдань, необхідно створити нову консоль ММС, додати в неї всі

потрібні інструменти, налаштувати її конфігурацію, відрегулювати права даного

користувача і лише після цього необхідно записати створену консоль на змінний

носій і передати її тому, кому вона призначалася. Після запуску консолі

користувач отримає всі необхідні інструменти для виконання конкретного

завдання, що дозволить йому відразу перейти до її виконання.

Щоб створити потрібну консоль, необхідно запустити з

командного рядка файл mmc.ехе.

Після цього ММС почне роботу, а на екрані відобразиться нова консоль, За

допомогою командного рядка також можна

запустити вже створену консоль.

Збережена консоль

представлена файлом з розширенням .msc.

Одна і та ж консоль може поєднувати в собі безліч

різноманітних інструментів, які вбудовуються в неї у вигляді окремих модулів.

Windows XP,7 містить безліч таких модулів ММС, проте якщо яке-небудь завдання

не може бути виконано з їх допомогою, то можна спробувати додати оснащення

інших розробників.

У консолі ММС можна

створити вікно, яке міститиме значки, що відповідають за виконання певних

завдань або дій. Такі спеціальні вікна називаються «Панелями завдань».

Windows Management Instrumentation (WMI) в дослівному перекладі ‒ це інструментарій керування

Windows. Якщо говорити більш широко, то WMI ‒ це одна з базових

технологій для централізованого керування і стеження за роботою різних частин

комп'ютерної інфраструктури під керуванням платформи Windows.

Технологія WMI ‒ це розширена і адаптована під Windows реалізація

стандарту WBEM ( на англ. ),

Прийнятого багатьма компаніями, в основі якого лежить ідея створення

універсального інтерфейсу моніторингу та керування різними системами і компонентами

розподіленої інформаційної середовища підприємства з використанням

об'єктно-орієнтованих ідеологій і протоколів HTML і XML.

В основі структури даних в WBEM лежить Common

Information Model (CIM), що

реалізує об'єктно-орієнтований підхід до подання компонентів системи. CIM є

розширюваною моделлю, яка дозволяє програмам, системам і драйверам додавати в

неї свої класи, об'єкти, методи і властивості.

WMI, заснований на CIM, також є відкритою уніфікованою

системою інтерфейсів доступу до будь-яких параметрів операційної системи,

пристроїв і додатків, що функціонують в ній.

Важливою особливістю WMI є те, що об'єкти, які зберігаються

в ній відповідають динамічним ресурсам, тобто параметри цих ресурсів постійно

змінюються, тому параметри таких об'єктів не зберігаються постійно, а

створюються за запитом споживача даних. Сховище властивостей об'єктів WMI

називається репозиторієм і розташоване в системній

папці операційної системи Windows:

%SystemRoot%\System32\WBEM\Repository

Використання WMI у програмах

Ресурси WMI доступні не тільки через скрипти,

до них можна звертатися з інших мов програмування і навіть з програм.

Як приклад програми використання WMI в Visual

Basic.Net можна представити консольний додаток керування сервісом друку комп'ютера. Додаток

запитує модель комп'ютера і виводить результат у консоль. Після чого

запрошувати стан сервісу друку і, якщо він зупинений, пропонує запустити його.

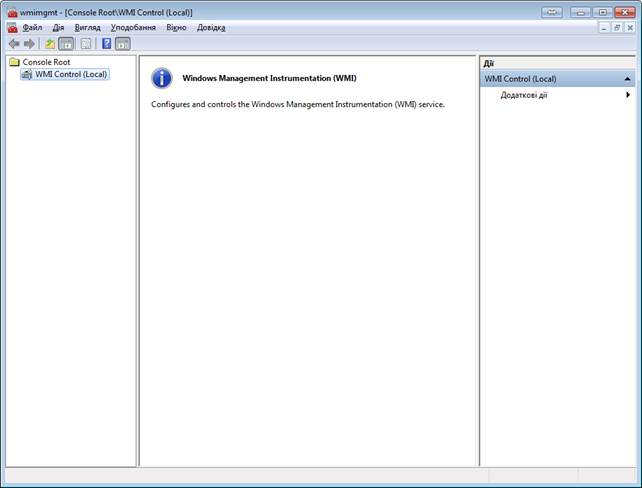

Для запуску засобу, що дозволяє налаштовувати параметри wmi на віддаленому та локальному комп'ютерах потрібно

ввести у вікні виконати:

wmimgmt.msc

Використання

спеціальних засобів для написання запитів

Для того, щоб полегшити написання скриптів

і програм, існують спеціальні утиліти, які допомагають переглянути структуру

простору WMI і показують приклади використання усіх класів. Найбільш поширені

утиліти ‒ це Scriptomatic і WMI Code Creator.

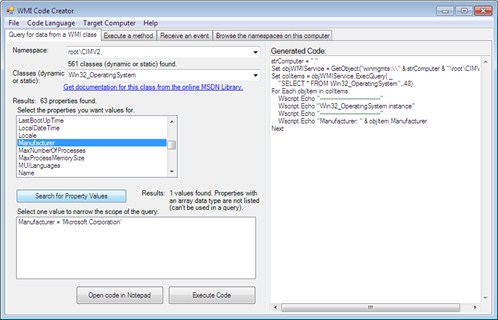

Програма WMI Code Creator являє собою генератор коду, який використовує WMI

для отримання інформації та для здійснення завдань керування комп'ютерами.

Програма може допомогти навчитися використовувати WMI ‒ скрипти і WMI ‒ додатки для керування як локальним,

так і віддаленим комп'ютером. Інструмент доступний на сайті Microsoft.

WMI Code Creator – Query

Використовуючи WMI Code Creator можна знайти будь-яку інформацію про комп'ютер:

ім'я і версія операційної системи, вільне місце на диску, стан сервісів і так

далі. Можна виконати метод з WMI класу для здійснення керування комп'ютером: створити або видалити сервіс, запустити або

закрити програми, призначити дозволи на папки або файли і багато іншого. Цей

інструмент так само дозволяє переглядати доступний WMI-простір і WMI-класи, щоб

знайти потрібну для програмування інстанцію з її описом, властивостями,

методами і прикладом використання.

Отже, Windows Management Instrumentation ‒ це потужний інструмент для

адміністрування операційних систем сімейства Windows за допомогою скриптів. За допомогою WMI можна керувати пристроями,

обліковими записами, сервісами, процесами, мережевими інтерфейсами і іншими

програмам, які розширюють базову структуру WMI своїми класами.

Крім скриптів WMI може

застосовуватися і в повноцінних програмах, тобто програмісти можуть писати

запити до WMI у виконавчий код, зав'язуючи свою програму з роботою WMI, завдяки

чому програма стає простішою і легшою, але залежною від правильності роботи

Windows Management Instrumentation.

4.

Windows Power Shell

та редактор реєстру

Windows PowerShell ‒

розширювана оболонка з інтерфейсом командного рядка і супутньою мовою

сценаріїв, розроблена Microsoft. Версія 1.0 випущена в 2006 році і зараз

доступна для Windows XP SP2, Windows Server 2003, Windows Vista, і вбудована в

Windows Server 2008 як опціональний компонент.

Windows PowerShell 2.0 був випущений

в складі Windows 7, Windows 8 і Windows Server 2008 R2, Windows Server 2012 як

невід'ємний компонент системи. Крім того, друга версія доступна і для інших

систем, таких як Windows XP SP3, Windows Server 2003 SP2, Windows Vista SP1,

Windows Vista SP2 і Windows Server 2008.

Сесія в Windows PowerShell

Windows PowerShell побудований на базі Microsoft. NET Framework і

інтегрований з ним. Додатково PowerShell надає

зручний доступ до COM, WMI і ADSI, так само як і дозволяє виконувати звичайні

команди командного рядка, щоб створити єдине оточення, в якому адміністратори

змогли б виконувати різні завдання на локальних і віддалених системах.

Ці

адміністративні завдання зазвичай виконуються за допомогою командлетів

[ ⇨

] (в оригіналі cmdlets ), які є спеціалізованими

класами. NET. Користувач може комбінувати їх у скриптах

(сценаріях), використовуючи різні конструкції, утиліти командного рядка і

звернення до звичайних класах. NET, об'єктам WMI або COM.

Командлети (англ. cmdlets)

‒ це спеціалізовані команди PowerShell, які

реалізують різну функціональність. Це вбудовані в PowerShell

команди. Командлети іменуються за правилом Дієслово-Іменник, наприклад

Get-ChildItem, завдяки чому їх призначення зрозуміло з назви. Командлети виводять результати у вигляді об'єктів або їхніх

колекцій.

PowerShell включає мову сценаріїв з

динамічними типами, на якій можна реалізовувати складні операції з

використанням командлетів. Мова сценаріїв підтримує

змінні, функції, конструкції розгалуження (if-then-else) цикли (while, do, for

і foreach), структуровану обробку помилок і безліч

інших можливостей, включаючи інтеграцію з. NET. Змінні в PowerShell

позначаються префіксом $ перед ім'ям; їм може бути присвоєно будь-яке значення,

включаючи висновок командлетів.

Реєстр Windows (англ. Windows

Registry), або системний реєстр –ієрархічно побудована база даних параметрів і налаштувань в більшості операційних систем сімейства Microsoft Windows.

Реєстр містить інформацію і налаштування для апаратного забезпечення, програмного забезпечення, профілів користувачів і т.д. Більшість змін

в Панелі керування, асоціації файлів, системні політики, список встановленого ПО фіксуються в реєстрі.

Реєстр Windows був введений для впорядкування інформації, що зберігалася до цього в безлічі INI-файлів, забезпечення єдиного механізму (API) запису-читання налаштувань і позбавлення від проблем коротких імен, відсутності розмежування прав

доступу і повільного доступу до ini-файлів,

що зберігаються на файловій системі FAT16, що мала серйозні проблеми швидкодії при пошуку файлів в

директоріях з великою їх кількістю. З

часом (остаточно – з появою файлової

системи NTFS) проблеми, які вирішувались реєстром, зникли, але реєстр залишився через зворотню сумісність, і присутній у всіх версіях Windows, включаючи останню. Оскільки зараз не існує реальних передумов для використання подібного механізму, Microsoft Windows – єдина (не рахуючи ReactOS) операційна система з використовуваних

сьогодні, в якій використовується

механізм реєстру операційної системи.

Сам

реєстр як деревоподібна ієрархічна база даних (registration

database - реєстраційна база) вперше з'явився в

Windows 3.1 (квітень 1992). Це був всього один двійковий файл, який називався

REG.DAT і зберігався в каталозі C: \ Windows \. Реєстр Windows 3.1 та мав

тільки одну гілку HKEY_CLASSES_ROOT. Він служив для зв'язку DDE, а пізніше і

OLE-об'єктів.

Далі

технологія і ідеологія (призначення) реєстру вже не змінювалися. Усі наступні

версії Windows (NT 3.5, 95, NT 4.0, 98, 2000, XP, Vista, 7,8) використовували

реєстр як основну БД, що містить всі основні дані по конфігурації як самої ОС,

так і прикладних програм. Далі мінялися назви файлів реєстру та їх

розташування, а також назва і призначення ключів.

5. Керування операційною

системо Windows за допомогою групових

політик

Одним з найефективніших способів керування комп'ютерною мережею є

використання групових політик. Групова

політика дозволяє централізовано встановлювати єдині параметри для налаштування

як операційної системи, так і прикладного програмного забезпечення.

Політика являє собою набір налаштувань і правил, які можуть бути

застосовані до групи комп'ютерів (склад групи може регулюватися

адміністратором).

За допомогою політики можна:

-

автоматично встановити на комп'ютер

програмне забезпечення;

-

налаштувати права доступу до файлів і папок

на дисках з файловою системою NTFS;

- лімітувати

членство користувачів в групах безпеки (наприклад, жорстко фіксувати складу

групи адміністраторів);

- змінити параметри реєстру,

внести налаштування в режими запуску служб комп'ютера;

- встановити

параметри використання прикладних програм і т. д.

Доменні групові політики, основні

характеристики та застосування

Доменна групова політика являє собою найпростіший спосіб

налаштування комп'ютера і параметрів користувачів в мережах на основі доменних

служб Active Directory.

Якщо ваша компанія не використовує групову політику, ви втрачаєте відмінну

можливість для зниження витрат, керування конфігураціями, підтримки

продуктивності і зручності для користувачів, а також підвищення рівня безпеки. Групова

політика дає можливість налаштувати численні параметри одночасно.

Вимоги, яких

потрібно дотримуватися для використання доменної групової політики:

-

Мережа повинна працювати на основі

доменних служб Active Directory

(тобто хоча б на одному сервері повинна бути встановлена роль доменних служб Active Directory).

-

Комп'ютери, якими потрібно керувати,

повинні бути приєднані до домену, а користувачі, якими потрібно керувати,

повинні використовувати на своїх комп'ютерах для входу в систему облікові дані

домену.

-

Необхідно дозвіл для зміни групової

політики в домені.

Параметри групової політики можна також налаштувати локально

на кожному комп'ютері. Ця можливість добре підходить для одноразових сценаріїв

або комп'ютерів робочої групи, але локальну групову політику не рекомендується

використовувати в комерційних мережах на основі доменних служб Active Directory. Причина проста.

Групова політика на основі домену централізує управління, що дозволяє працювати

з безліччю комп'ютерів з одного місця. Локальна групова політика вимагає роботи

з кожним комп'ютером окремо, що не є ідеальним сценарієм для великих середовищ.

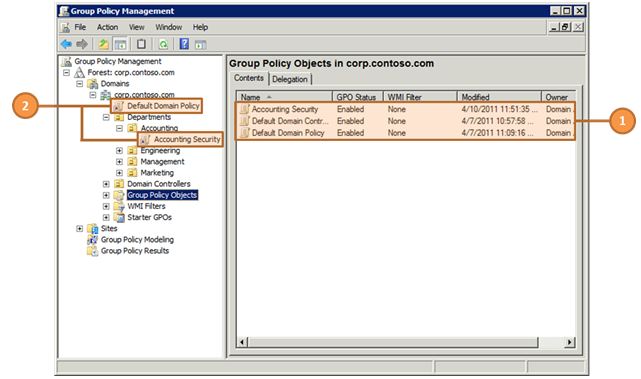

Основні концепції групової політики

Всіма аспектами групової політики можна

керувати за допомогою консолі керування груповими політиками. На рис. 1

показана консоль керування груповими політиками.

Рис.1. Консоль

керування груповими політиками

Консоль управління груповими політиками

запускається з меню «Пуск». Кліки: Пуск, Усі

програми, Адміністрування, Керування груповими політиками.

Зв'язки групової політики

На верхньому рівні доменних служб Active Directory знаходяться

сайти і домени. У простих випадках є один сайт і один домен. У домені можна

створити підрозділи. Підрозділи схожі на папки в провіднику. Однак замість

файлів і підпапок вони можуть містити комп'ютери,

користувачів і інші об'єкти.

Спадковість групової політики

Як було зазначено в попередньому

розділі, при зв'язуванні об'єкта групової політики з доменом цей об'єкт

групової політики застосовується до всіх комп'ютерів і користувачам усіх

підрозділів і дочірніх підрозділів домена. Подібним

же чином при зв'язуванні об'єкта групової політики з підрозділом цей об'єкт

групової політики застосовується до всіх комп'ютерів і користувачам всіх

дочірніх підрозділів. Ця концепція називається спадковістю.

Оновлення групової політики

Як було сказано вище, об'єкти групової

політики містять параметри комп'ютерів і користувачів. Групова політика

застосовує їх таким чином:

-

параметри комп'ютера при запуску Windows.

-

параметри користувача після входу користувача в систему.

Групова політика також регулярно

оновлює об'єкти групової політики, щоб забезпечити застосування нових і

змінених об'єктів групової політики, не чекаючи перезавантаження комп'ютера або

виходу користувача з системи. Проміжок часу між такими оновленнями називається інтервалом оновлення групової політики.

За замовчуванням використовується значення 90

хвилин з невеликим фактором випадковості, що дозволяє запобігти одночасному

оновленню всіх комп'ютерів. Якщо змінити об'єкт групової політики в середині

робочого дня, групова політика застосує ці зміни протягом приблизно 90 хвилин.

Не треба чекати кінця робочого дня, коли користувачі вийдуть з системи або

перезавантажать комп'ютери. У складніших сценаріях інтервал оновлення за

замовчуванням можна змінити.

У будь-який момент можна оновити групову політику вручну за

допомогою команди gpupdate.exe. Наприклад,

після оновлення об'єкта групової політики може знадобитися оновити групову

політику на комп'ютері, щоб протестувати зміни, не чекаючи інтервалу оновлення

групової політики.

Об'єктами групової політики можна керувати за допомогою консолі керування груповими політиками,

і їх можна правити за допомогою редактора

«Керування груповими політиками».

Контрольні запитання:

1.

Дайте загальну характеристику групових політик сімейства Microsoft Windows.

2. Обʼєкти та звʼязки групової політики.

3. Спадковість та оновлення групової політики.

4. Дайте характеристику служби DNS.

5. Формування простору імен DNS.

6.

Служба Active Directory винекнення та загальна характеристика.

7. Дайте визначення основним термінам і поняттям Active Directory.

8. Active Directory логічна організація.

9. Active Directory фізична організація.

10. Active

Directory – сучасний етап використання.

11. Характеристика протоколу DHCP.

12.

Що таке інтерфейс Windows Management Instrumentation (WMI),

дайте вичерпну характеристику.

13.

Дайте характериcтику

консолі управління MMC.

14.

ОболонкаWindows PowerShell, характеристики та

параметри.

15.

Що ви знаєте про редактор реєстру

Windows?

16.

Дайте характеристику способам та

засобам адміністрування операційних систем сімейства Windows.