Самостійна

робота №5

Конфігурування мережевого

IP-екрану з використанням політик операційної системи Windows XP

Мета

роботи:

дослідження властивостей мережевих екранів, набуття навичок

конфігурування політик IP-безпеки Windows.

Методичні вказівки

Для виконання даної роботи рекомендується використовувати

віртуальні комп’ютери із встановленими операційними системами Windows XP або

Windows XP та Windows 2003. Всі налаштування виконуються на комп’ютері із

Windows XP. Віртуальна машина із Windows 2003 використовуються лише для

перевірки вірності налаштувань.

Мережеві екрани відіграють надзвичайно

важливу роль у забезпеченні захисту інформації в мережах. Мережеві екрани

встановлюються на межі між довіреними і недовіреними

мережами, причому всі з’єднання повинні проходити через мережевий екран, оскільки

лише в такому випадку буде здійснюватись фільтрація вхідного і вихідного трафіку. У випадку, коли передача даних може бути здійснена

в обхід мережевого екрану, весь сенс використання мережевого екрану

втрачається. Довірена мережа – це мережа, при роботі в якій комп'ютер не піддається атакам і спробам

несанкціонованого доступу до даних. Якщо мережа довірена буде дозволена

будь-яка мережева активність у рамках цієї мережі.

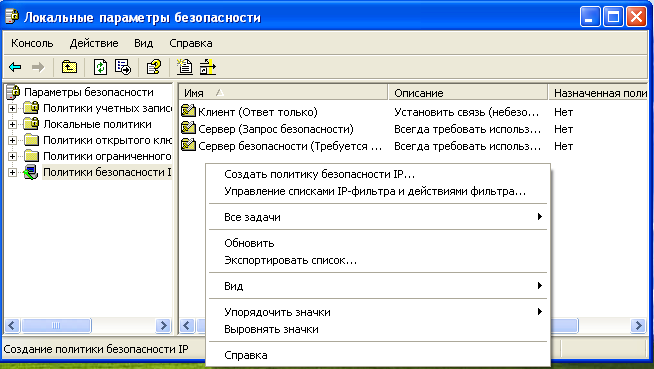

Доступ до політик налаштування вбудованого

мережевого екрану здійснюється за допомогою меню «Панель управления \ Администрирование \ Локальная

политика безопасности»

(рис. 10).

Рисунок 10 – Діалог створення

нової політики безпеки

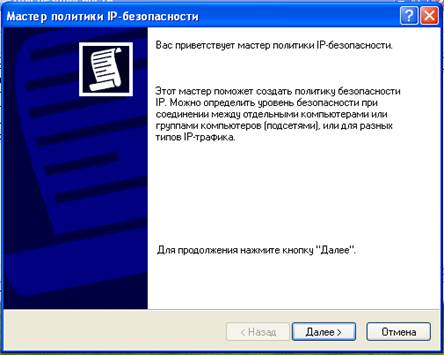

При виборі меню створення нової політики

безпеки буде запущено майстер створення політик (рис. 11).

За допомогою майстра користувач може

вибрати назву політики, її опис, вибрати метод перевірки автентичності для

правила безпеки. На початковому етапі створення політики, рекомендується

залишити все за замовчуванням. Після проходження кроків майстра створення

політики безпеки, користувачу буде запропоновано змінити властивості

новоствореної політики (рис. 12).

Рисунок 11 – Вікно

майстра створення

політики

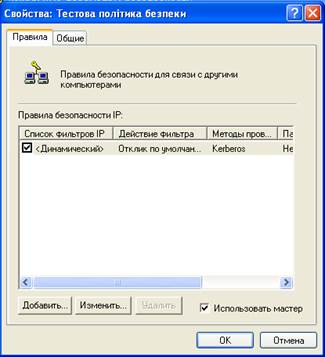

Рисунок 12 – Вікно властивостей політики

безпеки

Надалі потрібно створити правила для

фільтрації. При додаванні нового правила можна скористатись майстром

IP-безпеки, що буде доцільно на початкових етапах налаштування політик, для

цього необхідно залишити вибраною опцію «Использовать мастер». Правила

безпеки містять у собі набір дій щодо забезпечення безпеки, які виконуються,

коли підключення підпадає під певний критерій у списку фільтрів. При додаванні

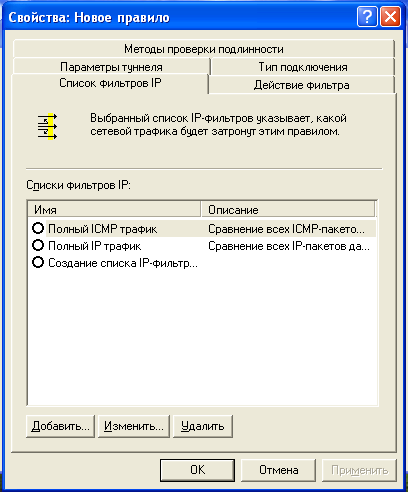

нового правила (рис. 13) відкриється вікно з

налаштуваннями функцій даного правила.

Рисунок 13 – Опції

налаштування нового правила безпеки

У випадку використання майстра наведене

вікно відкриється по завершенню його роботи. При створенні правил політики

безпеки рекомендується скористатися правилом: «Заборонено все, що не

дозволено», – тобто потрібно заборонити всі підключення, а потім створити

правила з дозволу певного виду трафіку. Оскільки

правила дозволу мають більш високий пріоритет перед правилами заборони, то

правило заборони буде впливати лише на той вид трафіку,

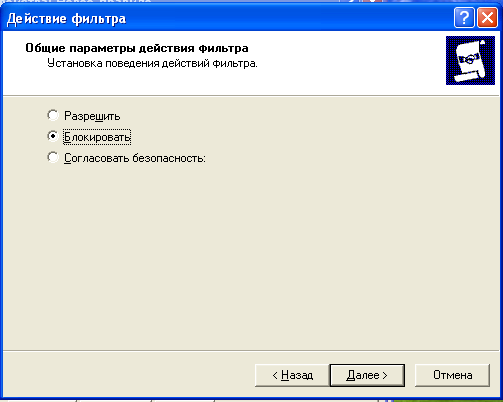

який не має прямого дозволу. На вкладці «Список

фильтров IP» створюються фільтри, а на вкладці «Действие фильтра» потрібно вибрати дію, яку буде виконувати

створений фільтр, у випадку блокування всього трафіку,

який явно не дозволений, потрібно вибрати дію «Блокировать» (рис. 14).

Рисунок 14 – Вибір

дії фільтру

Відповідно, при створенні правил дозволу,

потрібно вибирати дію «Разрешить». Після вибору дії фільтру в новоствореній

політиці з’явилося правило, що забороняє проходження будь-якого трафіку. Для того щоб політика запрацювала, потрібно її

назначити (клацнути правою кнопкою миші по назві політики і вибрати «Назначить»).

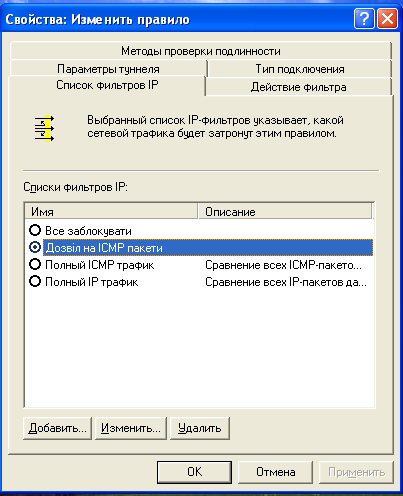

Після того, як було створено правило

заборони, потрібно зробити відповідні дозволи для потрібних протоколів і адрес

комп’ютерів в мережі. Для цього у новостворену політику слід додати нове правило

дозволу проходження пакетів, наприклад, для протоколу ICMP (рис. 15).

Рисунок 15 –

Створення фільтру на дозвіл проходження ICMP-пакетів

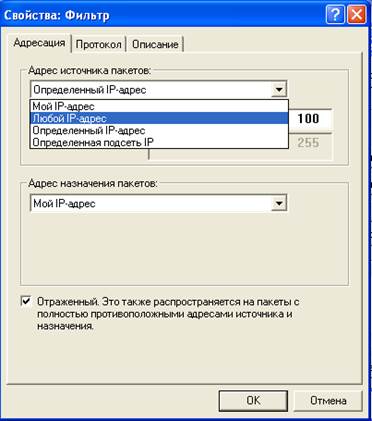

Для того, щоб дозвіл на проходження пакетів

за протоколом ICMP стосувався лише окремих IP-адрес, потрібно визначити ці

адреси на вкладці адресації у властивостях фільтра (рис. 16).

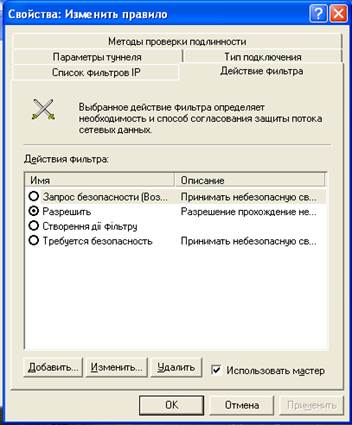

Після створення фільтру необхідно вибрати

для нього дію із тих, що вже створені, або ж створити нову (рис. 17).

Для перевірки роботи налаштувань мережевого

екрану рекомендується скористуватися командою «ping+адреса».

Рисунок 16 – Вибір

адресації

для фільтру

Рисунок 17 – Вибір

дії для фільтру

Завдання до роботи

Об’єктом дослідження виступає комп’ютер із

встановленою операційною системою

Windows XP. За допомогою вбудованих політик IP-безпеки потрібно налаштувати

доступ до окремих протоколів передачі даних.

Оскільки, заборона дозволу для різних

протоколів відбувається однотипним чином, то пропонується, для лабораторної

роботи, використовувати протокол ICMP. Відповідно до виданого варіанту,

необхідно із табл. 7 вибирати

діапазон IP-адрес для дозволу проходження пакетів протоколом ICMP, проходження

пакетів із інших адрес повинно бути заборонено. Також у кожного діапазону є

додаткова IP-адреса. Якщо вказана адреса входить до первинного діапазону, то

потрібно додатково заборонити надходження запитів із вказаної адреси, якщо

адреса не входить до вказаного діапазону, то, навпаки, дозволити доступ із

додаткової IP-адреси.

Варіанти

завдань до лабораторної роботи

|

№ варіанту |

Діапазон для

дозволу доступу |

Додаткова адреса |

|

1 |

192.168.1.0-192.168.1.63 |

192.168.1.150 |

|

2 |

192.168.1.64-192.168.1.127 |

192.168.1.151 |

|

3 |

192.168.1.128-192.168.1.191 |

192.168.1.152 |

|

4 |

192.168.1.192-192.168.1.255 |

192.168.1.153 |

|

5 |

192.168.1.0-192.168.1.63 |

192.168.1.154 |

|

6 |

192.168.1.64-192.168.1.127 |

192.168.1.155 |

|

7 |

192.168.1.128-192.168.1.191 |

192.168.1.156 |

|

8 |

192.168.1.192-192.168.1.255 |

192.168.1.157 |

|

9 |

192.168.1.0-192.168.1.63 |

192.168.1.158 |

|

10 |

192.168.1.64-192.168.1.127 |

192.168.1.159 |

|

11 |

192.168.1.128-192.168.1.191 |

192.168.1.160 |

|

12 |

192.168.1.192-192.168.1.255 |

192.168.1.161 |

|

13 |

192.168.1.0-192.168.1.63 |

192.168.1.162 |

|

14 |

192.168.1.64-192.168.1.127 |

192.168.1.163 |

|

15 |

192.168.1.128-192.168.1.191 |

192.168.1.164 |

План виконання роботи

1. Відповідно до

виданого викладачем варіанту вибрати завдання.

2. Налаштувати

мережевий адаптер віртуального комп’ютеру таким чином, щоб він входив до мережі

192.168.1.0/24.

3.

Створити

налаштування для мережевого екрану відповідно до обраного варіанту та приведених

у роботі рекомендацій. Особливо акцентувати увагу на тому, що після створення

нової політики безпеки її потрібно буде задіяти, оскільки за замовчуванням вона

буде неактивною.

4.

Перевірити

дію мережевого екрану. Для перевірки дії створеної політики безпеки потрібно

скористатися додатковим віртуальним комп’ютером із встановленою операційною

системою Windows XP або Windows 2003. Сама перевірка повинна здійснюватися з

використанням команди «ping». На додатковому комп’ютері почергово

встановлюються IP-адреси, що входять до діапазону адрес, із якими дозволений

зв’язок, потім, що не входять до даного діапазону, і, на завершення,

перевіряється додаткова IP-адреса.

Питання до захисту роботи

1. Які існують типи

мережевих екранів, чим вони відрізняються?

2. Яке призначення

мережевого екрану, де він повинен бути встановлений?

3. Яке призначення

протоколу ICMP?

4. Функціонування

мережевого екрану із пакетною фільтрацією.

5. Основні принципи

роботи мережевого екрану прикладного рівня.

6. Які наявні рішення

мережевих екранів і яких компаній Ви можете назвати?

7. Яким чином

здійснюється доступ до налаштувань IP-політик в операційній системі Windows XP?

8. Які переваги

персональних мережевих екранів перед вбудованими IP-політиками ви можете

назвати?

9. Які додаткові

функціональні можливості мережеві фільтри можуть запропонувати користувачеві?

10. Які персональні

мережеві екрани Ви можете назвати?

11. Яким чином можна

здійснити розподіл мережі на підмережі за допомогою

маски?

12. У якому випадку

використання мережевого екрану буде неефективним?